LastPass 有一个关于最近数据泄露的更新公告:该公司承诺将您的所有密码保存在一个安全的地方,现在说黑客能够“复制客户保险库数据的备份”,这意味着他们理论上,如果他们能够破解被盗的保险库,现在就可以访问所有这些密码。

如果您有一个用于在 LastPass 上存储密码和登录信息的帐户,或者您曾经有一个帐户并且在今年秋天之前没有删除它,那么您的密码库可能落入了黑客的手中。不过,该公司声称,如果您拥有强大的主密码及其最新的默认设置,您可能是安全的。然而,如果你的主密码较弱或安全性较低,该公司表示,“作为一项额外的安全措施,你应该考虑通过更改你存储的网站密码来最大限度地降低风险。”

这可能意味着更改您信任 LastPass 存储的每个网站的密码。

虽然 LastPass 坚称密码仍受帐户主密码保护,但考虑到它处理这些披露的方式,目前很难相信它的话。

当该公司在 8 月宣布遭到破坏时,它表示不相信用户数据已被访问。然后,在 11 月,LastPass 表示它检测到入侵,这显然依赖于 8 月事件中被盗的信息(如果在 8 月到 11 月之间的某个时候听到这种可能性会很高兴)。这种入侵让某人“获得对客户信息的某些元素的访问权”。事实证明,那些“特定元素”是 LastPass 存储的最重要和最机密的东西。该公司表示,“没有证据表明任何未加密的信用卡数据被访问过”,但这可能比黑客实际逃脱的结果更可取。至少取消一两张卡很容易。

从云存储中复制了客户保险库的备份

稍后我们将了解这一切是如何发生的,但这是 LastPass 首席执行官卡里姆·图巴 (Karim Toubba) 对金库被盗的看法:

威胁行为者还能够从加密存储容器中复制客户保险库数据的备份,该存储容器以专有二进制格式存储,其中包含未加密数据(例如网站 URL)以及完全加密的敏感字段(例如网站用户名)和密码、安全说明和填表数据。

Toubba 说,恶意行为者能够获取加密数据以及您的密码的唯一方法是使用您的主密码。LastPass 表示它从未访问过主密码。

这就是为什么他说,“尝试暴力破解主密码是极其困难的,”只要你有一个你从未重复使用的非常好的主密码(并且只要在这个过程中没有任何技术缺陷) LastPass 对数据进行了加密——尽管该公司之前犯过一些非常基本的安全错误)。但是任何拥有这些数据的人都可以尝试通过猜测随机密码来解锁它,也就是暴力破解。

LastPass 表示,使用其推荐的默认设置应该可以保护您免受此类攻击,但它没有提到任何类型的功能可以防止某人在数天、数月或数年内反复尝试解锁保险库。人们的主密码也有可能通过其他方式访问——如果有人重复使用他们的主密码进行其他登录,它可能在其他数据泄露期间泄露。

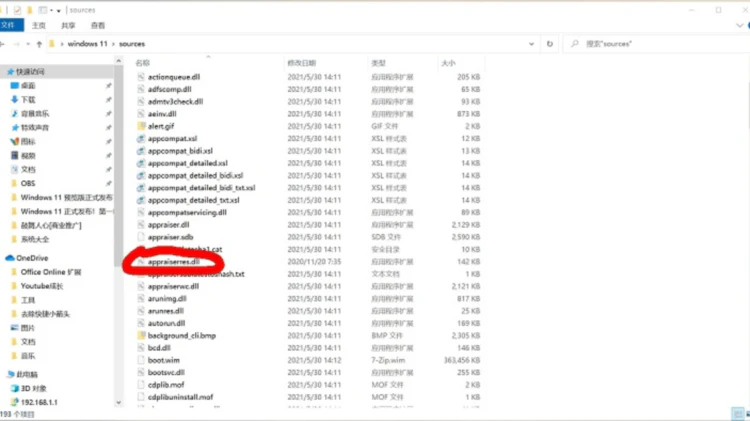

还值得注意的是,如果您有一个较旧的帐户(在 2018 年后引入较新的默认设置之前),则可能已使用较弱的密码强化过程来保护您的主密码。根据 LastPass 的说法,它目前使用“基于密码的密钥派生函数的 100,100 次迭代的比典型实施更强大”,但是当Verge工作人员使用公司在其博客中包含的链接检查他们的旧帐户时,它告诉他们的帐户设置为 5,000 次迭代。

也许更令人担忧的一点是未加密的数据——鉴于它包含 URL,它可以让黑客知道你在哪些网站上有帐户。如果他们决定以特定用户为目标,那么在与网络钓鱼或其他类型的攻击相结合时,这可能是强大的信息。

如果我是 LastPass 客户,我不会对公司披露此信息的方式感到满意

虽然这些都不是好消息,但从理论上讲,任何在云中存储机密的公司都可能发生这种情况。在网络安全领域,游戏名称并没有 100% 完美的记录;这就是您在灾难发生时的反应方式。

在我看来,这就是 LastPass 完全失败的地方。

请记住,它是在今天,即 12 月 22 日——圣诞节前三天发布此公告的,此时许多 IT 部门将大部分休假,而且人们不太可能关注密码管理器的更新。

(此外,公告直到. 中的五段才涉及到有关被复制的保险库的部分。虽然一些信息是粗体的,但我认为可以公平地期望这样一个重要的公告会出现在最上面。)

LastPass 表示,保险库备份最初并未在 8 月遭到破坏;相反,它的故事是威胁行为者使用该漏洞中的信息来瞄准有权访问第三方云存储服务的员工。保险库存储在该云存储中访问的其中一个卷中并从中复制,连同包含“基本客户帐户信息和相关元数据”的备份。据 LastPass 称,这包括“公司名称、最终用户名称、账单地址、电子邮件地址、电话号码以及客户访问 LastPass 服务的 IP 地址”等内容。