领先的密码管理器之一 LastPass 表示,黑客获得了属于其客户的大量个人信息,以及加密和加密散列密码以及存储在客户保险库中的其他数据。

周四发布的这一启示代表了对 8 月份披露的LastPass 违规行为的重大更新。当时,该公司表示,威胁行为者通过一个受感染的开发者帐户获得了对密码管理器开发环境部分的未经授权访问,并“获取了部分源代码和一些专有的 LastPass 技术信息”。该公司当时表示,客户的主密码、加密密码、个人信息和存储在客户账户中的其他数据没有受到影响。

敏感数据,加密和未复制

在周四的更新中,该公司表示黑客访问了个人信息和相关元数据,包括公司名称、最终用户名称、账单地址、电子邮件地址、电话号码和客户用来访问 LastPass 服务的 IP 地址。黑客还复制了客户保险库数据的备份,其中包括未加密的数据,例如网站 URL 和加密的数据字段,例如网站用户名和密码、安全注释和填写表格的数据。

“这些加密字段通过 256 位 AES 加密保持安全,并且只能使用我们的零知识架构从每个用户的主密码派生的唯一加密密钥解密,”LastPass 首席执行官 Karim Toubba 写道,指的是高级加密方案和一些被认为强劲的利率。零知识是指服务提供商无法解密的存储系统。首席执行官继续说道:

提醒一下,LastPass 永远不知道主密码,也不会由 LastPass 存储或维护。数据的加密和解密仅在本地 LastPass 客户端上执行。有关我们的零知识架构和加密算法的更多信息,请参阅此处。

该更新称,在该公司迄今为止的调查中,没有迹象表明未加密的信用卡数据被访问过。LastPass 不会完整存储信用卡数据,它存储的信用卡数据保存在与威胁行为者访问的云存储环境不同的云存储环境中。

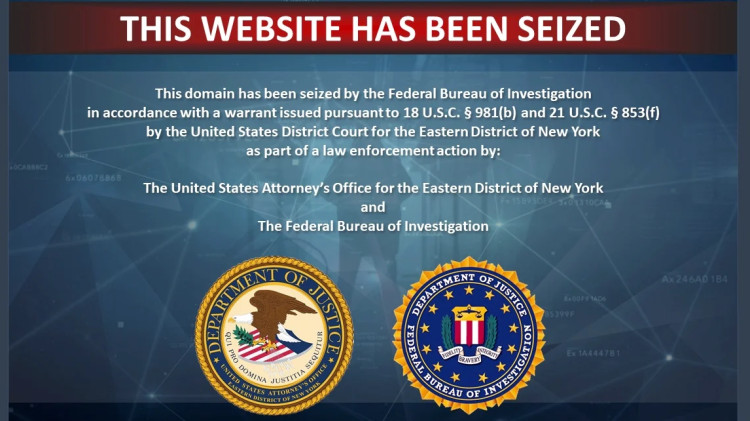

8 月披露的允许黑客窃取 LastPass 源代码和专有技术信息的入侵似乎与 Twilio 的另一次违规有关,Twilio是一家位于旧金山的双因素身份验证和通信服务提供商。该漏洞中的威胁参与者窃取了 163 个 Twilio 客户的数据。攻击 Twilio 的网络钓鱼者还入侵了至少 136 家其他公司,包括 LastPass。

周四的更新称,威胁行为者可以使用从 LastPass 窃取的源代码和技术信息来攻击另一名 LastPass 员工,并获取安全凭证和密钥,用于访问和解密该公司基于云的存储服务中的存储卷。

“到目前为止,我们已经确定,一旦获得云存储访问密钥和双存储容器解密密钥,威胁行为者就会从备份中复制信息,其中包含基本客户账户信息和相关元数据,包括公司名称、最终用户名称、账单地址、电子邮件地址、电话号码和客户访问 LastPass 服务的 IP 地址,”Toubba 说。“威胁行为者还能够从加密存储容器中复制客户保险库数据的备份,该备份以专有二进制格式存储,其中包含未加密数据(例如网站 URL)以及完全加密的敏感字段,例如网站用户名和密码、安全说明和填写表格的数据。”

LastPass 代表没有回复询问有多少客户的数据被复制的电子邮件。

现在加强您的安全

周四的更新还列出了 LastPass 在数据泄露后为加强其安全性而采取的几种补救措施。这些步骤包括停用被黑客攻击的开发并从头开始重建它,保留托管端点检测和响应服务,以及轮换所有可能受到影响的相关凭证和证书。

鉴于 LastPass 存储的数据的敏感性,获得如此广泛的个人数据令人担忧。虽然破解密码哈希值需要大量资源,但这并非不可能,特别是考虑到威胁者有条不紊、足智多谋。

LastPass 客户应确保他们已更改主密码和存储在其保险库中的所有密码。他们还应该确保他们使用的设置超出了 LastPass 默认值。这些设置使用基于密码的密钥派生函数 (PBKDF2) 的 100,100 次迭代对存储的密码进行哈希处理,这是一种哈希方案,可以使破解长、唯一且随机生成的主密码变得不可行。100,100 次迭代远远低于 OWASP为 PBKDF2 结合LastPass 使用的 SHA256 哈希算法推荐的 310,000 次迭代阈值。LastPass 客户可以在此处查看其帐户的当前 PBKDF2 迭代次数。

LastPass 客户还应格外警惕据称来自 LastPass 或其他寻求敏感数据的服务的网络钓鱼电子邮件和电话,以及其他利用其泄露的个人数据的诈骗。该公司还为实施了 LastPass 联合登录服务的企业客户提供了具体建议。

![【限免】BackUp Maker Professional – 高效数据备份工具 [Windows]-零度博客](https://www.freedidi.com/wp-content/uploads/2025/01/1eab89cc2320250107130919.webp)