谷歌最近用八个新的顶级域名填充互联网的举动引发了人们的担忧,即其中两个新增域名可能对诱骗人们点击恶意链接的在线诈骗者有利。

顶级域名通常缩写为 TLD,是域名最右边的部分。在 Internet 的早期,它们帮助对给定域的用途、地理区域或运营商进行分类。例如,.com TLD 对应于商业实体运营的站点,.org 用于非营利组织,.net 用于互联网或网络实体,.edu 用于学校和大学,等等。还有国家代码,例如英国的 .uk、尼日利亚的 .ng 和斐济的 .fj。最早的互联网社区之一The WELL可通过 www.well.sf.ca.us 访问。

从那时起,管理 Internet 域的组织推出了数以千计的新 TLD。据负责监管 DNS 根、IP 地址和其他互联网协议资源的互联网号码分配机构称,两周前,谷歌向互联网添加了八个新的 TLD,使 TLD 总数达到 1,480 个。

Google 的两个新 TLD(.zip 和 .mov)引起了一些安全圈的蔑视。虽然谷歌营销人员表示其目标是分别指定“将事物联系在一起或移动得非常快”和“移动图片和任何让你感动的东西”,但这些后缀已经被广泛用于指定完全不同的东西。具体来说,.zip 是用于使用称为 zip 的压缩格式的存档文件的扩展名。与此同时,.mov 格式出现在视频文件的末尾,通常是在以 Apple 的 QuickTime 格式创建时。

许多安全从业者警告说,当这两个 TLD 在电子邮件、社交媒体和其他地方显示时会引起混淆。原因是许多站点和软件会自动将“arstechnica.com”或“mastodon.social”等字符串转换为 URL,单击该 URL 会将用户引导至相应的域。令人担忧的是,引用 setup.zip 或 vacation.mov 等文件的电子邮件和社交媒体帖子会自动将它们变成可点击的链接——而诈骗者会利用这种模糊性。

安全公司 Proofpoint 的威胁检测主管兰迪·帕格曼 (Randy Pargman) 在一封电子邮件中写道:“威胁行为者可以轻松注册其他人可能用来随意引用文件名的域名。” “然后他们可以使用威胁行为者甚至不必发起(或参与)的对话来引诱人们点击和下载恶意内容。”

消除多年的反钓鱼和反欺骗意识

例如,控制域 photos.zip 的诈骗者可以利用人们几十年来将一组图像存档在 zip 文件中然后通过电子邮件或社交媒体共享它们的习惯。与在 Google 采取行动之前将 photos.zip 呈现为纯文本不同,许多网站和应用程序现在将它们转换为可点击的域。认为他们正在访问他们认识的人的照片档案的用户可能会被带到诈骗者创建的网站。

诈骗者“可以轻松地将其设置为在任何人访问该页面时提供 zip 文件下载,并在 zip 文件中包含他们想要的任何内容,例如恶意软件,”Pargman 说。

几个新创建的网站展示了这种花招的样子。其中包括setup.zip和steaminstaller.zip,它们使用的域名通常指的是安装程序文件的命名约定。尤其令人心酸的是clientdocs.zip,该站点会自动下载 bash 脚本,内容如下:

#!/斌/庆典 echo IAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINEIAMHAVINGFUNONLINE

![图片[2]-Google 将 .zip 和 .mov 域名推到 Internet 上,值得深思!-零度博客](https://www.freedidi.com/wp-content/uploads/2023/05/014026-.jpg)

不难想象威胁行为者会以几乎不那么滑稽的方式使用这种技术。

“威胁行为者的优势在于,他们甚至不必发送消息来诱使潜在受害者点击链接——他们只需注册域名、设置网站以提供恶意内容,然后被动等待人们不小心创建了指向他们内容的链接,”Pargman 写道。“这些链接似乎更值得信赖,因为它们来自受信任的发件人的消息或帖子的上下文。”

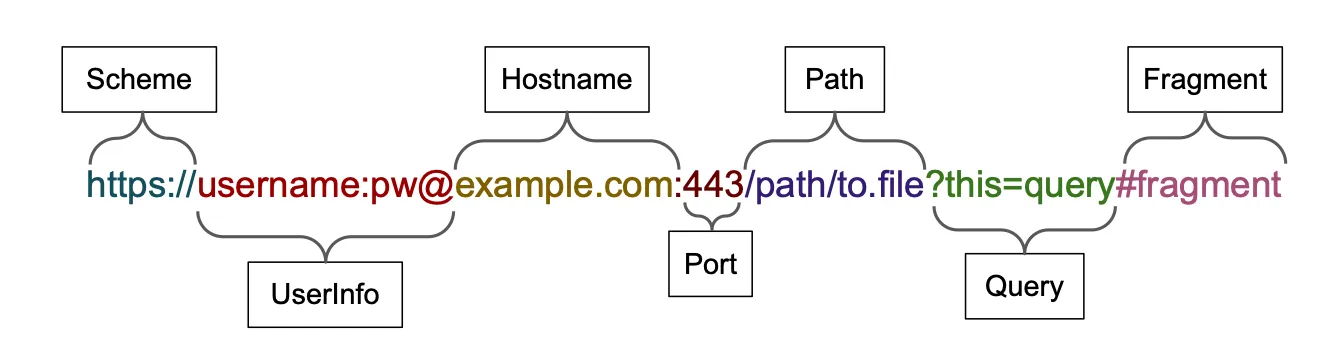

@ 在我的域名中做什么?

安全研究员 Bobby Rauch最近发表的一篇文章是对滥用可能性的另一个例证。在其中,他展示了攻击者如何使用 .zip TLD 创建一个恶意 URL,该 URL 几乎可以愚弄任何人,并且看起来与它所模仿的合法 URL 几乎相同。这两个网址是:

https://github.com/kubernetes/kubernetes/archive/refs/tags/@v1271.zip

和

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

第一个指向 https://v1271.zip,如果花时间注册域的真正攻击者使用它,可能会传送恶意的 .exe 文件。尽管第二个 URL 看起来几乎相同,但它从该开源软件的官方 GitHub 存储库下载了合法的 Kubernetes zip 文件。

Rauch 的技巧通过将 .zip 域与 @ 运算符和 Unicode 字符 ∕ (U+2215) 组合来创建指向理论上的恶意站点的 URL。

方法如下:很多人都不知道,域名中“https://”和@运算符之间的所有内容都被视为用户信息,而@运算符之后的所有内容都被视为主机名。大多数人忽略这种区别的原因之一是许多浏览器(其中包括 Chrome、Safari 和 Edge)不会对域名的用户信息部分中的字符进行操作,而是将用户定向到主机名部分。

这种约定会产生违反直觉的结果。例如,URL https://google.com@bing.com 实际上指向 bing.com。好像事情还不够令人困惑,在同一 URL 中的 @ 运算符之前放置一个正斜杠 – 即 https://google.com/search@bing.com – 将导致 google.com(404 错误发生是因为路径“/search@bing.com”在 google.com 上不存在)。这些 URL 指向不同的域,因为浏览器将斜杠后的所有内容解析为路径。

它变得更加复杂。自 2016 年以来已知的Chromium 错误允许两个看起来与正斜杠几乎相同的 Unicode 字符——U+2044 (⁄) 和 U+2215 (∕)——出现在 URL 中,而不改变浏览器解释它的方式。因此,虽然 https://google.com/search@bing.com(带有正常的正斜杠)导致 google.com 上的 404 页面——正如我们在上面看到的——用一个相似的 Unicode 字符替换正常的正斜杠导致 Bing 主页。

导致理论上恶意 .zip URL 的恶意 Kubernetes 页面与 GitHub 上的真实 Kubernetes 页面完全相同,只有一个几乎不明显的区别:“https://”后面的正斜杠已被替换为 Unicode 字符。Rauch 的帖子继续展示了如何操纵 URL 中的 @ 运算符——特别是将其大小更改为 1 号字体——可以使恶意 URL 看起来更令人信服。

“我不相信 .zip 或 .mov [顶级] 域一定会打开任何新的或新颖的攻击媒介,但它们肯定会让威胁演员的工作变得更容易,”Rauch 在一次在线采访中写道。“可以像使用 .zip TLD 一样利用 .mov TLD。”

他继续:

在商业环境中,假设传播了一个 .mov 视频文件,详细说明了员工如何使用新的会计软件。您收到公司某人发来的一封电子邮件,其中包含以下链接,可以在 Dropbox 上观看视频教程。你点击它吗?

然后他提供了两个网址:

https://www.dropbox[.]com∕s∕6lv9fph03m2boen∕@tutorial.mov

和

https://www.dropbox[.]com/s/6lv9fph03m2boen/@tutorial.mov

尽管它们看起来几乎相同,但第一个可能会传播恶意软件,而第二个会导致托管视频的合法 Dropbox 帐户。

从这往哪儿走?

谷歌代表在一份声明中为公司使用 .zip 和 .mov TLD 进行了辩护,称公司将监控新 TLD 的使用情况,以防止它们可能构成的任何新威胁。该公司提供了其新 TLD 安全的几个原因。一是任何滥用行为都会受到浏览器缓解措施的控制,例如 Google 安全浏览,当用户试图导航到恶意网站或下载恶意文件时,它会发出警告。

声明还指出,当美国企业集团 3M 获得域名 command.com 时,可能会出现混淆,该域名是 MS-DOS 和早期版本 Windows 上的一个重要程序的名称。然而,谷歌的声明掩盖了一个事实,即 command.com 是一个单一的域名,而 .zip 和 .mov TLD 有可能附加到数十万甚至数百万个域名上。

谷歌在技术上是正确的,对 TLD 的类似担忧并不新鲜。十多年前,负责监管域名的机构互联网名称与数字地址分配机构批准了一项措施,允许任何人提交对几乎任何 TLD 的申请。此举引发了人们的担忧,即威胁行为者可能会通过例如获取“.domain”、“.mailserver”、“.lan”和“.local”等顶级域名来严重破坏互联网的安全和稳定,所有这些会与本地网络中广泛使用的服务器名称发生冲突。

这些担忧从未成为现实——不是因为它们无效,而是因为这些名称中没有一个曾在可用的 TLD 中使用过。2016 年,ICANN明确拒绝了寻求 .corp、.home 和 .mail 的 TLD 申请。更重要的是,互联网编号分配机构还禁止使用 TLD .example、.invalid、.local、.localhost、.onion 和 .test。

虽然谷歌的声明旨在表明对混淆 TLD 的担忧并不新鲜,但它并没有承认基于这种理由对 TLD 的限制是一个既定的先例,它使用 .zip 和 .mov 似乎违背了这一先例。

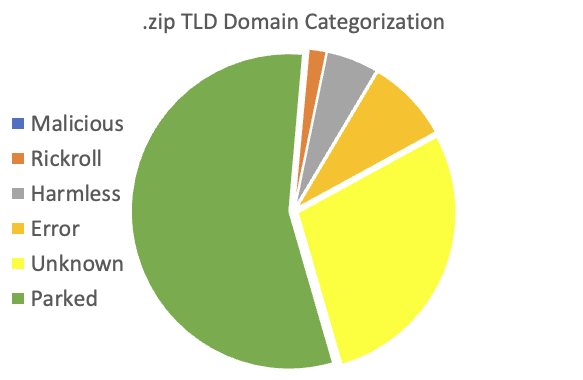

SANS 研究所的研究主任约翰内斯·乌尔里希 (Johannes Ullrich)表示,截至周四,有 2,753 个以 .zip 结尾的域名。其中,Ullrich 只确定了两个可疑的,这意味着它们可能是恶意的。一个名为 fermwartung[.]zip(“Fernwartung”是远程维护的德语单词)的域指向看似合法的公司网站,但下载了一个文件,据 VirusTotal 称,该文件被安全公司 Dr.Web 标记为恶意软件.

其余的要么已停放(意味着它们已被保留但尚未设置站点),要么产生错误或具有未知行为。其中 48 个域指向 Rick Astley 的歌曲“Never Gonna Give You Up”,这是一种被称为“rickrolling”的恶作剧,研究人员经常用它来展示危害最终用户的能力。

既然 Google 的新 TLD 已经可用,监督域名约定的工程师正在讨论下一步该做什么。一位这样的工程师最近要求将 .zip 和 .mov 从公共后缀列表(PSL)中删除,这是一个由社区维护的机器可读列表,其中包含所有已知的 DNS 公共后缀及其相关规则。PSL 的目的是帮助确保浏览器和其他应用程序以促进 Internet 安全性和稳定性的方式处理域名。

“由于这些 TLD 具有欺骗性,因此在 PSL 上是不安全的,”该工程师写道。“PoC [概念证明] 正在出现,组织正在阻止这些 TLD。”

回应的几位工程师反对该提案,主要理由是删除 ICANN 批准的 TLD 会造成不稳定并违背 PSL 的目的。最终,最初的海报让步了。

“我的批评在于谷歌,它没有提供这些新顶级域名的实质性技术利益,所以我们只能得出结论,激励是金钱;并且社区已经证明了我们现在必须应对的几个新的 PoC 风险和威胁,”这位工程师写道,并补充说:“谷歌在一夜之间取消了多年的反网络钓鱼和反欺骗工作,并使计算机更容易获得荣誉奖。混淆和使用风险。?”

![图片[1]-Google 将 .zip 和 .mov 域名推到 Internet 上,值得深思!-零度博客](https://www.freedidi.com/wp-content/uploads/2023/05/zip-mov-tld-google-800x450-1.jpg)

会员专属

会员专属