![图片[1]-2021 年以 Linux 为目标的恶意软件增加了 35%:XorDDoS、Mirai 和 Mozi 最为流行-零度博客](https://www.freedidi.com/wp-content/uploads/2022/01/1060x698-6-750x421.jpeg)

- 与 2020 年相比,2021 年针对 Linux 系统的恶意软件增加了 35%

- XorDDoS、Mirai 和 Mozi 恶意软件家族占 CrowdStrike 在 2021 年观察到的以 Linux 为目标的威胁的 22% 以上

- 与 2020 年相比,2021 年观察到的 Mozi 恶意软件样本数量增加了 10 倍

根据当前的 CrowdStrike 威胁遥测,针对通常部署在物联网 (IoT) 设备中的基于 Linux 的操作系统的恶意软件在 2021 年比 2020 年增加了 35%,前三大恶意软件家族占所有 Linux 的 22% 2021 年基于物联网的恶意软件。

XorDDoS、Mirai 和 Mozi 是 2021 年观察到的最流行的基于 Linux 的恶意软件系列,与 2020 年相比,Mozi 在 2021 年的野外样本数量显着增加了十倍。这些恶意软件系列的主要目的是入侵易受攻击的互联网连接设备,将它们聚集成僵尸网络,并使用它们执行分布式拒绝服务 (DDoS) 攻击。

基于 Linux 的恶意软件和物联网

Linux 为当今的大多数云基础设施和 Web 服务器提供支持,但它也为移动和物联网设备提供支持。它很受欢迎,因为它提供了可扩展性、安全功能和广泛的发行版,以支持多种硬件设计和任何硬件要求的出色性能。

在云基础设施、移动和物联网的核心,各种 Linux 构建和发行版为威胁参与者提供了巨大的机会。例如,无论是使用硬编码凭证、开放端口还是未修补的漏洞,运行 Linux 的物联网设备对于威胁参与者来说都是唾手可得的成果——它们的大规模入侵可能会威胁到关键互联网服务的完整性。到 2025 年底,预计将有超过 300 亿台物联网设备连接到互联网,从而为威胁和网络犯罪分子创建大规模僵尸网络创造了一个潜在的非常大的攻击面。

僵尸网络是连接到远程命令和控制 (C2) 中心的受感染设备网络。它在更大的网络中充当一个小齿轮,并且可以感染其他设备。僵尸网络通常用于 DDoS 攻击、向目标发送垃圾邮件、获得远程控制和执行 CPU 密集型活动,例如加密货币挖矿。DDoS 攻击使用多个连接互联网的设备访问特定的服务或网关,通过消耗整个带宽来阻止合法流量通过,导致其崩溃。

2016 Mirai 僵尸网络事件提醒人们,大量看似良性的设备执行 DDoS 攻击可能会破坏关键的互联网服务,影响组织和普通用户。

当今形势下的主要 Linux 威胁

分析当前的 Linux 威胁形势,XorDDoS、Mirai 和 Mozi 恶意软件家族和变种已成为 2021 年最多产的恶意软件,占所有针对物联网 Linux 的恶意软件的 22% 以上。

XorDDoS:恶意软件样本增加 123%

XorDDoS 是针对多种 Linux 架构编译的 Linux 木马,从 ARM 到 x86 和 x64。它的名字来源于在恶意软件和与 C2 基础设施的网络通信中 使用XOR 加密。

在以物联网设备为目标时,已知该木马会使用 SSH 暴力攻击来远程控制易受攻击的设备。

图 1- Docker官方文档(点击放大)

在 Linux 机器上,XorDDoS 的一些变种显示其操作员扫描并搜索 2375 端口打开的 Docker 服务器。这个端口提供了一个未加密的 Docker 套接字和对主机的远程 root 无密码访问,攻击者可以滥用它来获得对机器的 root 访问权限。

CrowdStrike 研究人员发现,与 2020 年相比,整个 2021 年 XorDDoS 恶意软件样本的数量增加了近 123%。

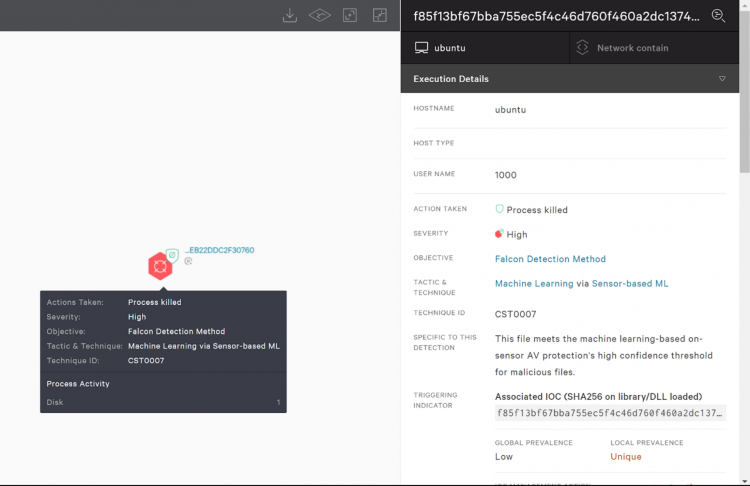

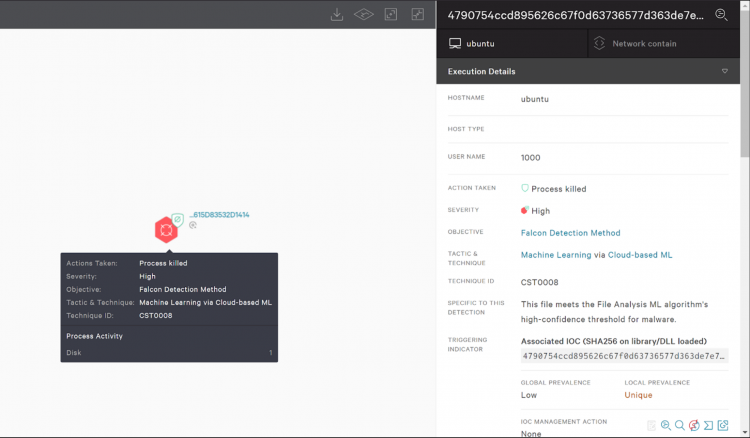

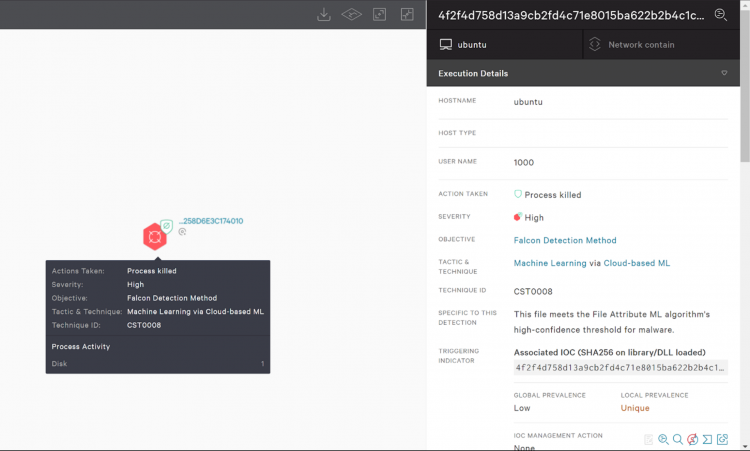

图 2 – Linux XorDDoS 恶意软件样本的 Falcon 检测(点击放大)

墨子:2021 年流行 10 倍

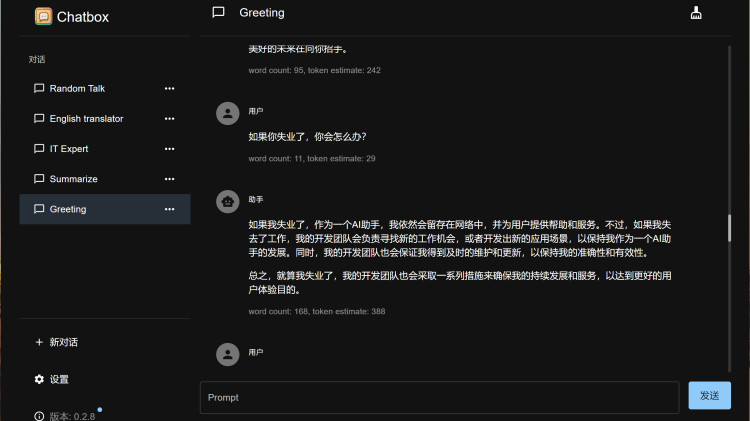

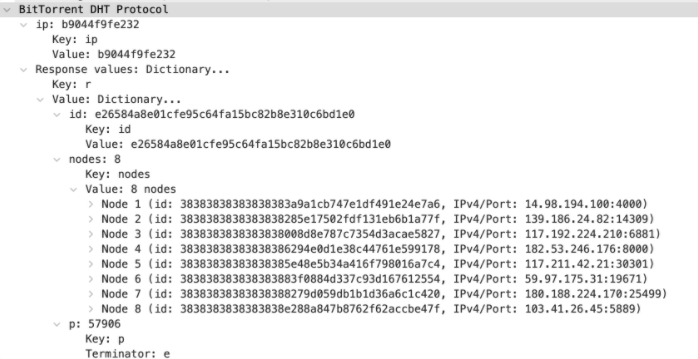

Mozi 是一个点对点 (P2P) 僵尸网络,它利用分布式哈希表 (DHT) 系统,实现自己的扩展 DHT。DHT 提供的分布式去中心化查找机制使墨子能够将 C2 通信隐藏在大量合法 DHT 流量后面。

图 3 – 致谢:知识

DHT 的使用很有趣,因为它允许 Mozi 快速发展 P2P 网络。而且,由于它使用了 DHT 上的扩展,它与正常流量无关,因此检测 C2 通信变得困难。

Mozi 通过暴力破解 SSH 和 Telnet 端口来感染系统。然后它会阻止这些端口,使其不会被其他恶意行为者或恶意软件覆盖。

图 4 – Linux Mozi 恶意软件样本的 Falcon 检测(点击放大)

未来:共同的祖先

Mirai 恶意软件在过去几年中声名鹊起,尤其是在其开发者发布 Mirai源代码之后。与 Mozi 类似,Mirai 滥用弱协议和弱密码(例如 Telnet)通过暴力破解攻击来破坏设备。

自从源代码公开以来,随着多个 Mirai 变种的出现,Linux 木马可以被认为是当今许多 Linux DDoS 恶意软件的共同祖先。虽然大多数变体都添加到现有的 Mirai 功能或实施不同的通信协议,但它们的核心共享相同的 Mirai DNA。

CrowdStrike 研究人员追踪的一些最流行的变体涉及 Sora、IZIH9 和 Rekai。与 2020 年相比,2021 年所有三种变体的已识别样本数量分别增加了 33%、39% 和 83%。

图 5 – Linux Mirai 恶意软件样本的 Falcon 检测(点击放大)

Linux 的 CrowdStrike 保护

Linux 是许多关键业务应用程序的主要操作系统之一。由于 Linux 服务器可以在本地以及私有云和公共云中找到,因此保护它们需要一种解决方案,该解决方案可以为所有 Linux 主机提供运行时保护和可见性,无论位于何处。

CrowdStrike Falcon® 平台可保护在所有环境中运行的 Linux 工作负载,包括容器,从公共云和私有云到本地和混合数据中心。Falcon 平台使用机器学习、人工智能、基于行为的攻击指标 (IOA)和自定义哈希阻止来保护 Linux 工作负载免受恶意软件和复杂威胁的攻击,Falcon 平台可提供对 Linux 工作负载的任何攻击的完整可见性和上下文。

![图片[2]-2021 年以 Linux 为目标的恶意软件增加了 35%:XorDDoS、Mirai 和 Mozi 最为流行-零度博客](https://www.crowdstrike.com/wp-content/uploads/2022/01/Fig1.png)