新西兰网络安全公司 Malwarebytes 近日披露,一些成人色情网站正在针对特定访问者植入恶意代码,以劫持他们的 Facebook 账号。被劫持的账号随后会被用于为某些广告帖子刷点赞,帮助推广内容。

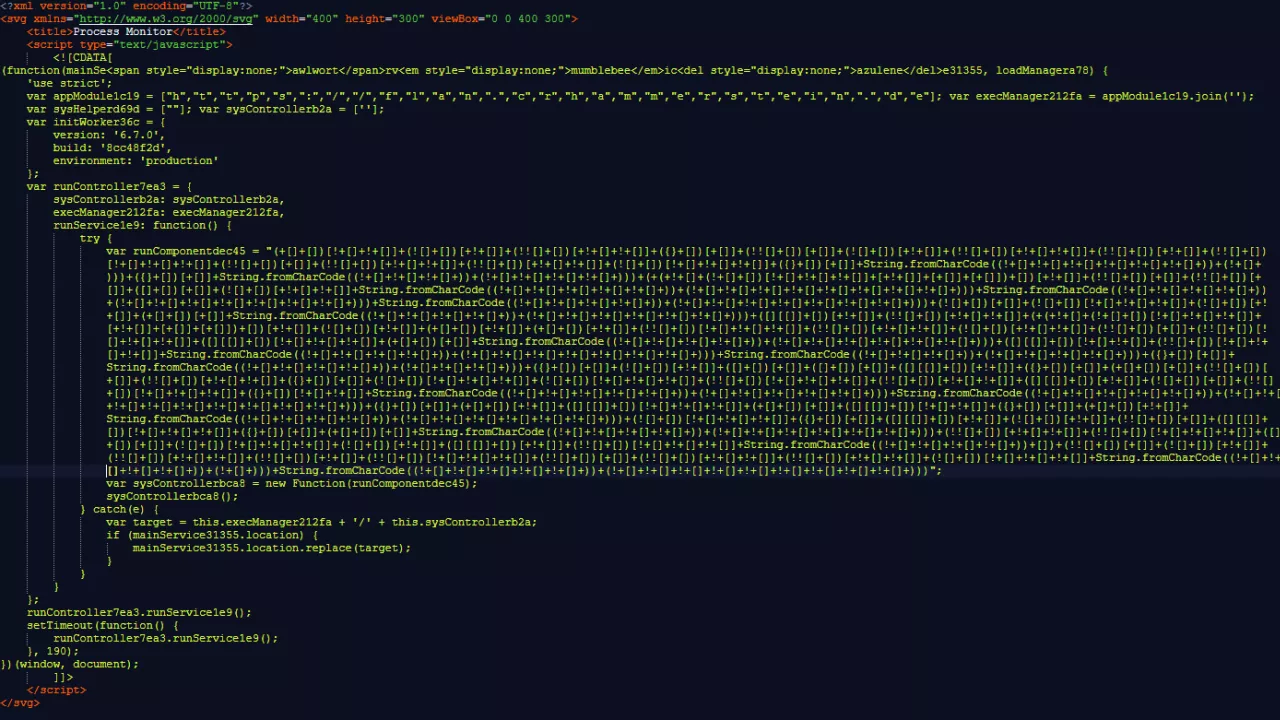

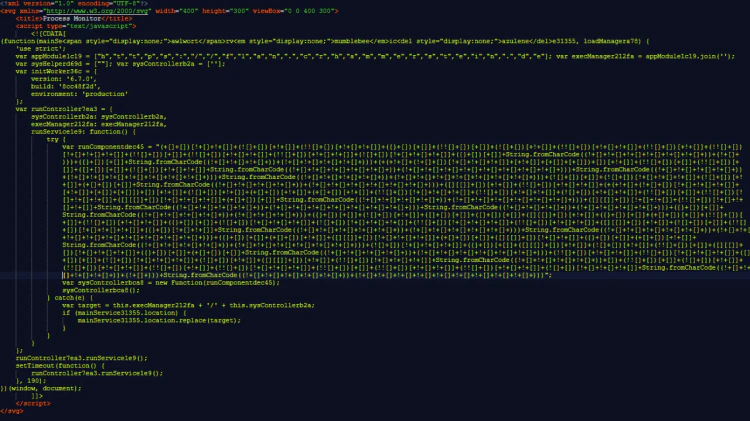

虽然劫持社交媒体账号的手法并不新鲜,但这次的攻击更具隐蔽性——攻击者将恶意代码直接嵌入到 SVG(可缩放矢量图形) 文件中,从而绕过常规安全检测,让用户和多数安全软件都难以察觉。

SVG 图像为何成为黑客武器?

SVG 与常见的 JPG、PNG 不同,它是一种基于 XML 的矢量图像格式,可以无限缩放而不失真。更关键的是,SVG 文件不仅能描述图像形状,还可以嵌入 HTML 和 JavaScript 脚本。这一特性,成为黑客隐藏恶意代码的“完美载体”。

攻击流程揭秘

Malwarebytes 的调查显示,部分色情网站会通过诱导用户点击 SVG 图片来触发攻击:

-

用户点击图片后,嵌入在 SVG 内的恶意 JavaScript 会立即执行。

-

这些脚本会尝试接管用户的 Facebook 会话权限,从而控制账号。

-

被劫持的账号会自动为指定的广告帖子点赞,帮助其提升曝光量。

为了躲避检测,攻击者对恶意代码进行了多层混淆。初始脚本会下载额外的混淆代码,最终执行的恶意载荷被安全公司命名为 Trojan.JS.Likejack(根据木马行为命名)。

谁在背后操纵?

目前尚不清楚,这些恶意 SVG 图像是由网站运营方主动投放,还是网站遭到入侵后被黑客植入。但 Malwarebytes 注意到,这些网站普遍运行 WordPress 系统。鉴于 SVG 图片会直接显示在前台页面,站点管理员很可能会察觉其存在,因此专家推测大概率是网站运营方自导自演。

防护与应对

Malwarebytes 已经更新了安全规则,可以在用户访问相关网站并尝试加载恶意脚本时进行拦截,阻止木马进入浏览器运行。

安全专家提醒:

-

避免访问来历不明或存在风险的网站,尤其是成人内容站点。

-

禁用浏览器中不必要的脚本执行权限。

-

定期更新安全软件和浏览器版本,以提高防护能力。

会员专属

会员专属