俄罗斯网络安全公司卡巴斯基表示,其网络上的一些 iPhone 被黑客利用 iOS 漏洞入侵,该漏洞通过 iMessage 零点击漏洞安装恶意软件。

消息的传递利用了一个漏洞,该漏洞导致无需任何用户交互即可执行代码,从而导致从攻击者的服务器下载其他恶意软件。

随后,消息和附件将从设备中擦除。同时,有效载荷留在后面,以root权限运行以收集系统和用户信息并执行攻击者发送的命令。

卡巴斯基表示,该活动始于 2019 年,并 报告说攻击 仍在进行中。这家网络安全公司将此次活动命名为“三角行动”,并邀请任何对此有更多了解的人分享 信息。

恶意软件分析

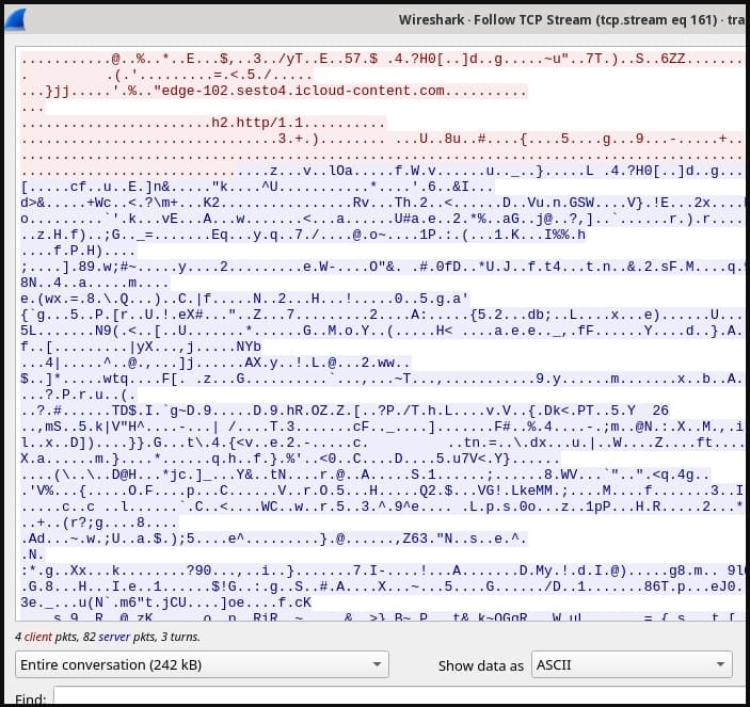

由于无法从设备分析 iOS,卡巴斯基使用 移动验证工具包 为受感染的 iPhone 创建文件系统备份,以恢复有关攻击过程和恶意软件功能的信息。

虽然该恶意软件试图从设备上删除攻击痕迹,但它仍然会留下感染迹象,例如阻止安装 iOS 更新的系统文件修改、异常数据使用以及注入已弃用的库。

分析显示,感染的最初迹象出现在 2019 年,被恶意工具集感染的最新 iOS 版本是 15.7。

请注意,最新的主要 iOS 版本是 16.5,它可能已经修复了这些恶意软件攻击中使用的漏洞。

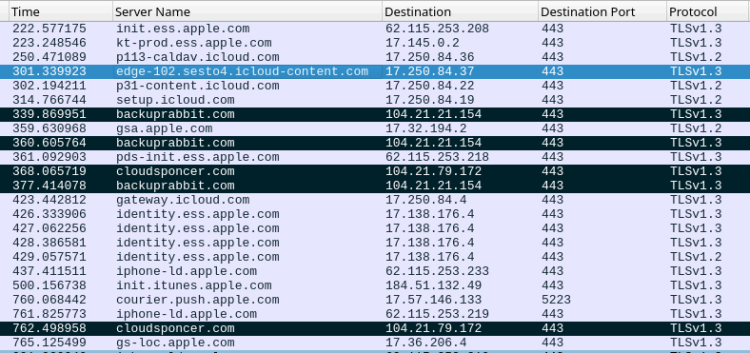

通过 iMessage 发送的漏洞会触发 iOS 中的一个未知漏洞来执行代码,从攻击者的服务器获取后续阶段,包括权限提升漏洞。

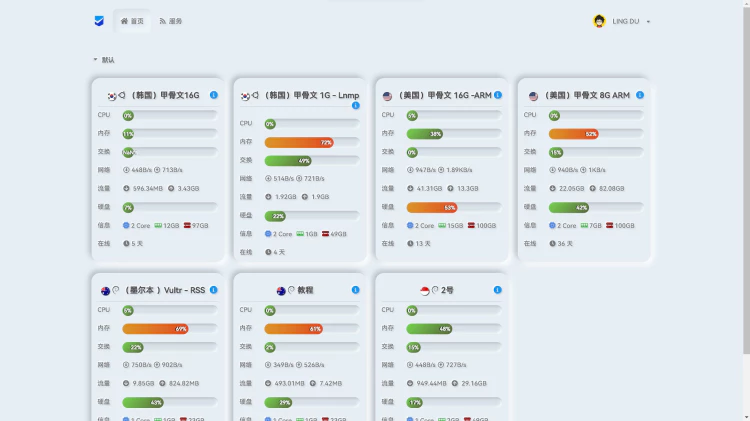

该安全公司提供了与此恶意活动相关的 15 个域的列表,安全管理员可以使用该列表来检查历史 DNS 日志,以寻找他们设备上可能存在的利用迹象。

在 root 权限升级后,恶意软件会下载一个功能齐全的工具集,该工具集执行命令以收集系统和用户信息并从 C2 下载其他模块。

卡巴斯基指出,投放到设备上的 APT 工具集没有持久性机制,因此重启可以有效地阻止它。

目前,只有关于恶意软件功能的一些细节被公开,因为对最终有效载荷的分析仍在进行中。

俄罗斯指责美国国家安全局发动攻击

在一份与卡巴斯基报告一致的声明中,俄罗斯联邦安全局情报和安全机构声称,苹果故意向美国国家安全局提供后门,可用于在该国的 iPhone 上感染间谍软件。

FSB 声称 ,它发现数以千计的 Apple iPhone 感染了恶意软件,这些 iPhone 属于俄罗斯政府官员以及以色列、中国和几个北约成员国驻俄罗斯大使馆的工作人员。

尽管指控很严重,但 FSB 没有提供任何证据证明其说法。

俄罗斯政府 此前曾建议 所有总统政府雇员和成员停止使用苹果 iPhone,并在可能的情况下完全放弃美国制造的技术。

卡巴斯基向 BleepingComputer 证实,此次攻击影响了其位于莫斯科的总部办公室和其他国家的员工。尽管如此,该公司表示无法验证其发现与 FSB 报告之间的联系,因为他们没有政府调查的技术细节。

然而,俄罗斯的 CERT 发布了 一条警报 ,将 FSB 的声明与卡巴斯基的报告联系起来。