- 微软 2025 年 11 月的“补丁星期二”发布了重大安全修复程序和全新的 Windows 11 体验更新。

- 新的管理员保护预览版增强了系统安全性。

- 此次更新引入了重新设计的开始菜单、任务栏和电池改进,以及适用于 25H2 和 24H2 版本的 Copilot+ 新功能。

微软已开始向 Windows 11 用户推送 2025 年 11 月的“周二补丁日”更新。本月,微软修复了 Windows、Office、Microsoft Edge、Azure Monitor Agent、Dynamics 365、Hyper-V、SQL Server 和其他组件中的 63 个漏洞。

![图片[1]-Windows 安全大更新!微软 11 月补丁日一次修复 63 个漏洞-零度博客](https://www.freedidi.com/wp-content/uploads/2025/11/1e06b2765420251113103750.webp)

在质量和体验更新方面,微软已在 Windows 11 版本 25H2 和 24H2 中推出了重新设计的“开始”菜单和其他一些新功能。此次更新还为使用 Copilot+ 设备的用户带来了“点击即用”功能的改进和其他一些变化。

2025 年 11 月的“周二补丁日”更新修复了 63 个漏洞。

微软本月修复了 63 个 Windows 漏洞,其中 4 个被评为“严重”,59 个被评为“重要”。这些漏洞中有一个已被恶意利用,您可以在下方找到所有漏洞的更多详细信息:

CVE-2025-62215:这是一个Windows 内核权限提升漏洞,可能允许黑客获得 Windows 设备上的管理员权限。此漏洞需要攻击者满足竞争条件才能获得系统权限。

CVE-2025-60724 :这是Microsoft 图形组件 (GDI+)中一个严重的基于堆的缓冲区溢出漏洞,允许攻击者在未经身份验证的情况下远程执行代码。该漏洞的 CVSS 评分为 9.8,无需任何用户交互或权限。

CVE-2025-60704:这是 Windows Kerberos 中的一个高危漏洞,CVSS 评分为 7.5。它会影响所有使用 Active Directory 且启用了 Kerberos 委派功能的组织。

CVE-2025-62220:这是 Windows 子系统 Linux 图形用户界面 (WSLg) 中的一个基于堆的缓冲区溢出漏洞,CVSS 评分为 8.8。此漏洞可能允许攻击者通过精心构造的输入远程执行任意代码。

CVE-2025-60719:此漏洞是 Windows WinSock 辅助功能驱动程序 (afd.sys) 中的一个不受信任的指针解引用漏洞。它可能使权限较低的本地攻击者能够提升到 SYSTEM 级别。

CVE-2025-62213:afd.sys(WinSock 驱动程序)中存在一个释放后使用漏洞,可能允许已通过身份验证的本地攻击者获得提升的权限。此漏洞的 CVSS 评分为 7.0(高危)。

CVE-2025-62217:afd.sys 中的此竞争条件漏洞是由于共享资源的同步不当造成的。

您可以在下方找到微软在 2025 年 11 月“补丁星期二”更新中发布的完整 CVE 列表:

| 标签 | CVE | 基本得分 | CVSS 向量 | 可利用性 | 常见问题? | 是否有变通办法? | 缓解措施? |

| Nuance PowerScribe | CVE-2025-30398 | 8.1 | CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft 配置管理器 | CVE-2025-47179 | 6.7 | CVSS:3.1/AV:L/AC:L/PR:H/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-59240 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| SQL Server | CVE-2025-59499 | 8.8 | CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Azure Monitor 代理 | CVE-2025-59504 | 7.3 | CVSS:3.1/AV:L/AC:L/PR:N/UI:N/S:U/C:L/I:L/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows智能卡 | CVE-2025-59505 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows DirectX | CVE-2025-59506 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows语音 | CVE-2025-59507 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows语音 | CVE-2025-59508 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows语音 | CVE-2025-59509 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows 路由和远程访问服务 (RRAS) | CVE-2025-59510 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:N/I:N/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 不 | 不 | 不 |

| Windows WLAN 服务 | CVE-2025-59511 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 客户体验改善计划 (CEIP) | CVE-2025-59512 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 更有可能被利用 | 是的 | 不 | 不 |

| Windows 蓝牙 RFCOM 协议驱动程序 | CVE-2025-59513 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 微软流媒体服务 | CVE-2025-59514 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows 广播 DVR 用户服务 | CVE-2025-59515 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows远程桌面 | CVE-2025-60703 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows Kerberos | CVE-2025-60704 | 7.5 | CVSS:3.1/AV:N/AC:H/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 客户端缓存 (CSC) 服务 | CVE-2025-60705 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 更有可能被利用 | 是的 | 不 | 不 |

| 角色:Windows Hyper-V | CVE-2025-60706 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 多媒体课程调度服务 (MMCSS) | CVE-2025-60707 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Storvsp.sys 驱动程序 | CVE-2025-60708 | 6.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:C/C:N/I:N/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 通用日志文件系统驱动程序 | CVE-2025-60709 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 任务的主机进程 | CVE-2025-60710 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 路由和远程访问服务 (RRAS) | CVE-2025-60713 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows OLE | CVE-2025-60714 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 路由和远程访问服务 (RRAS) | CVE-2025-60715 | 8 | CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows DirectX | CVE-2025-60716 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 广播 DVR 用户服务 | CVE-2025-60717 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 管理员保护 | CVE-2025-60718 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 辅助功能驱动程序(WinSock) | CVE-2025-60719 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 更有可能被利用 | 是的 | 不 | 不 |

| Windows TDX.sys | CVE-2025-60720 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows 管理员保护 | CVE-2025-60721 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:T/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 适用于安卓系统的 OneDrive | CVE-2025-60722 | 6.5 | CVSS:3.1/AV:N/AC:L/PR:L/UI:N/S:U/C:N/I:H/A:N/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows DirectX | CVE-2025-60723 | 6.3 | CVSS:3.1/AV:N/AC:H/PR:L/UI:N/S:C/C:N/I:N/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 微软图形组件 | CVE-2025-60724 | 9.8 | CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-60726 | 7.1 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-60727 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-60728 | 4.3 | CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:N/I:N/A:L/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 微软办公软件 | CVE-2025-62199 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-62200 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-62201 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-62202 | 7.1 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Excel | CVE-2025-62203 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Microsoft Office SharePoint | CVE-2025-62204 | 8 | CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Office Word | CVE-2025-62205 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Microsoft Dynamics 365(本地部署) | CVE-2025-62206 | 6.5 | CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 许可证管理器 | CVE-2025-62208 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 许可证管理器 | CVE-2025-62209 | 5.5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:N/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Dynamics 365 Field Service(在线版) | CVE-2025-62210 | 8.7 | CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:C/C:H/I:H/A:N/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Dynamics 365 Field Service(在线版) | CVE-2025-62211 | 8.7 | CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:C/C:H/I:H/A:N/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows 辅助功能驱动程序(WinSock) | CVE-2025-62213 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 更有可能被利用 | 是的 | 不 | 不 |

| Visual Studio | CVE-2025-62214 | 6.7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 内核 | CVE-2025-62215 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:F/RL:O/RC:C | 检测到漏洞利用 | 是的 | 不 | 不 |

| 微软办公软件 | CVE-2025-62216 | 7.8 | CVSS:3.1/AV:L/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Windows 辅助功能驱动程序(WinSock) | CVE-2025-62217 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 更有可能被利用 | 是的 | 不 | 不 |

| 微软无线配置系统 | CVE-2025-62218 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| 微软无线配置系统 | CVE-2025-62219 | 7 | CVSS:3.1/AV:L/AC:H/PR:L/UI:N/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| 适用于 Linux 图形用户界面的 Windows 子系统 | CVE-2025-62220 | 8.8 | CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 不太可能被利用 | 是的 | 不 | 不 |

| Visual Studio Code CoPilot 聊天扩展 | CVE-2025-62222 | 8.8 | CVSS:3.1/AV:N/AC:L/PR:N/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Visual Studio Code CoPilot 聊天扩展 | CVE-2025-62449 | 6.8 | CVSS:3.1/AV:L/AC:L/PR:L/UI:R/S:U/C:H/I:H/A:L/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| Windows 路由和远程访问服务 (RRAS) | CVE-2025-62452 | 8 | CVSS:3.1/AV:N/AC:L/PR:L/UI:R/S:U/C:H/I:H/A:H/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

| GitHub Copilot 和 Visual Studio Code | CVE-2025-62453 | 5 | CVSS:3.1/AV:L/AC:L/PR:L/UI:R/S:U/C:N/I:H/A:N/E:U/RL:O/RC:C | 被利用的可能性较小 | 是的 | 不 | 不 |

质量和体验更新

在 Windows 11 版本 25H2 和 24H2 中,KB5068861 补丁为 Copilot+ 电脑带来了“点击即用”、“文件资源管理器”、“语音访问”和 Windows 搜索的改进。Windows 11 任务栏本月也获得了多项增强功能。电池图标现在采用不同的颜色来指示电池处于省电模式、充电中、状态良好或电量极低。

此外,微软本月还更新了 Windows 11 的开始菜单。新的开始菜单包含一个可滚动的“全部”部分,提供类别和网格视图,并针对任何屏幕尺寸进行了响应式布局。此外,它还集成了 Phone Link 功能,用户可以通过搜索框旁边的移动按钮访问可折叠侧边栏。

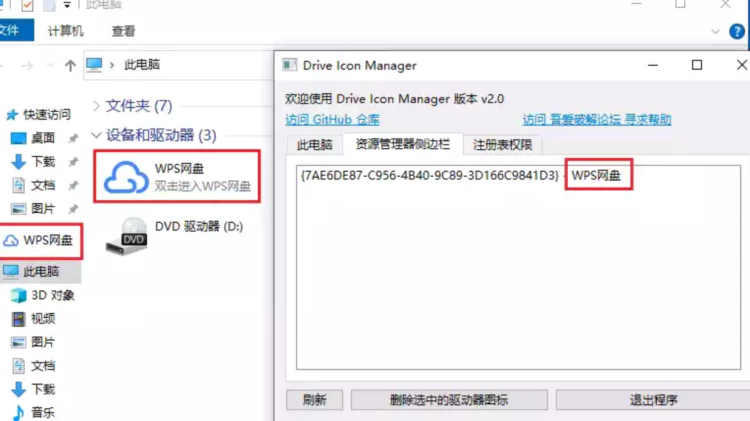

微软已面向 Windows 11 设备推出管理员保护功能的预览版。该功能利用用户帐户控制 (UAC) 和安全策略,要求系统级操作必须获得管理员批准,从而防止未经授权的更改。用户可以在 Windows 安全中心、 Microsoft Intune或组策略中启用此功能。

微软发布了KB5068781,这是 Windows 10停止支持后的首个扩展安全更新。该更新修复了错误的“停止支持”提示信息,并包含针对 63 个漏洞的 11 月“补丁星期二”安全修复程序,其中包括一个已被积极利用的漏洞。此更新仅适用于已注册Windows 10 扩展安全更新 (ESU) 计划的设备。

Windows 更新测试和最佳实践

计划部署本月补丁的组织应在将其广泛部署到生产系统之前进行全面测试。尽管如此,也不应无限期地拖延补丁的广泛应用,因为黑客已经开始研究如何利用新发现的漏洞。

最佳做法是在应用更新前务必备份系统。每个月,用户都会遇到 Windows 更新问题,导致系统无法启动、应用程序和硬件兼容性问题,极端情况下甚至会导致数据丢失。

Windows 和Windows Server都内置了备份工具,您可以在补丁程序导致问题时使用它们来还原系统。Windows 的备份功能可用于还原整个系统,也可以按粒度还原文件和文件夹。